Anwendungsfälle

PAM für Terminals (SSH)

Sicherer SSH-Zugriff mit umfassender Terminalsteuerung

Fudo Enterprise bietet erweiterte Verwaltung privilegierter Zugriffe für SSH-Terminalumgebungen durch intelligente Verhaltensüberwachung und Bedrohungserkennung in Echtzeit. Unsere Lösung bietet eine transparente SSH-Sitzungsüberwachung, eine automatisierte Compliance-Dokumentation und eine nahtlose Integration in die bestehende Unix/Linux-Infrastruktur — ohne dass Agenten oder Systemänderungen erforderlich sind.

Herausforderung

SSH-Terminal-Schwachstellen verursachen kritische Sicherheitslücken

Der SSH-Terminalzugriff birgt erhebliche Sicherheitsrisiken durch kompromittierte Schlüssel, Rechteeskalation und eingeschränkte Sitzungstransparenz. Herkömmliche SSH-Sicherheit hängt von Schlüsselverwaltung und Perimeterkontrollen ab, die weder böswillige Aktivitäten erkennen noch das Verhalten privilegierter Benutzer in aktiven Terminalsitzungen überwachen können.

Die wichtigsten Themen

- Kompromittierte SSH-Schlüssel ermöglichen unentdeckten Systemzugriff

- Unzureichender Einblick in die Befehlsausführung und Systemänderungen

- Eskalation von Rechten durch legitime SSH-Verbindungen

- Compliance-Herausforderungen bei der Überwachung von Terminalsitzungen

- Manuelles Schlüsselmanagement birgt betriebliche Sicherheitsrisiken

Lösung

Intelligente SSH-Zugriffskontrolle

Fudo Enterprise transformiert SSH-Sicherheit durch ein umfassendes Terminalsitzungsmanagement, das KI-gestützte Analysen mit Verhaltensüberwachung in Echtzeit kombiniert. Unsere Plattform bietet vollständige Transparenz und Kontrolle über SSH-Sitzungen und bewahrt gleichzeitig die native Terminalfunktionalität und die administrative Effizienz.

Funktionen

Erweiterte SSH-Sicherheit und Terminalsteuerung

Verhaltensanalyse auf Befehlsebene

KI-gestütztes Monitoring analysiert SSH-Sitzungsmuster, Befehlssequenzen und Systeminteraktionen. Die automatische Erkennung identifiziert anomales Terminalverhalten und die unbefugte Befehlsausführung.

Vollständige Sitzungsaufzeichnung

Vollständige Terminalsitzungsaufzeichnung mit durchsuchbaren Befehlsprotokollen und Erfassung von Tastatureingaben. Umfassende Archive unterstützen Compliance-Anforderungen, Sicherheitsuntersuchungen und Betriebsanalysen.

Terminalüberwachung in Echtzeit

Die Sichtbarkeit von Live-Sitzungen ermöglicht es Administratoren, aktive SSH-Verbindungen zu beobachten, die Befehlsausführung zu überwachen und einzugreifen, wenn Sicherheitsrichtlinien verletzt werden.

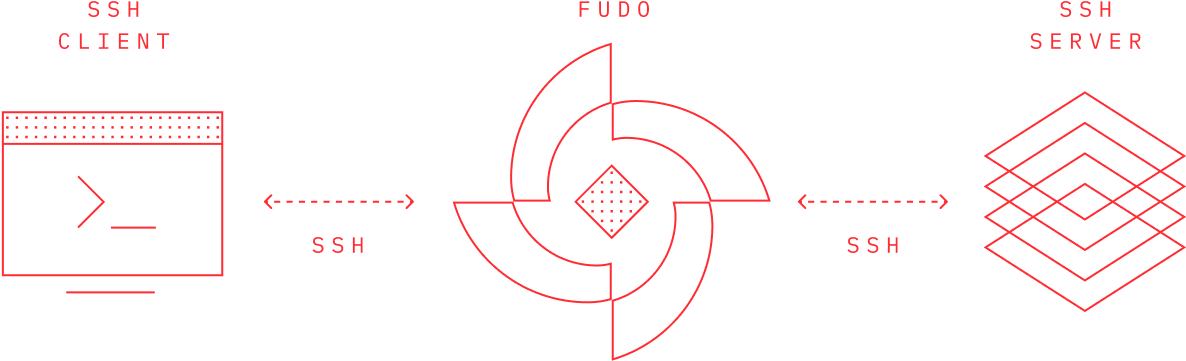

Transparenter SSH-Proxy

Die agentenlose Bereitstellung lässt sich nahtlos in die bestehende SSH-Infrastruktur integrieren. Benutzer stellen die Verbindung über Standard-SSH-Clients her, während alle Terminalsitzungen die intelligente Sicherheitsebene von Fudo durchlaufen.

Automatisierte Compliance-Berichterstattung

Generieren Sie detaillierte Compliance-Berichte, die den Terminalzugriff, die Befehlsausführung und die Verwendung von Rechten dokumentieren. Umfassende Protokollierung unterstützt gesetzliche Rahmenbedingungen und Sicherheitsuntersuchungen.

Integration der SSH-Schlüsselverwaltung

Die automatische SSH-Schlüsselrotation, die sichere Schlüsselverteilung und das zentrale Schlüssellebenszyklusmanagement machen die manuelle Schlüsselbehandlung überflüssig und sorgen gleichzeitig für einen nahtlosen Terminalzugriff.

Leistungen

Messbare Verbesserungen der SSH-Sicherheit

Verbesserte Bedrohungserkennung

KI-gestützte Verhaltensanalysen erkennen bösartige Befehlsmuster, Missbrauch von Rechten und unbefugte Systemänderungen, die herkömmliche SSH-Sicherheit nicht identifizieren kann.

Umfassende Prüfung

Die vollständige Sitzungsaufzeichnung und Befehlsprotokollierung erfüllen die gesetzlichen Anforderungen an die Dokumentation privilegierter Zugriffe und forensische Analysefunktionen.

Betriebliche Effizienz

Eine einheitliche Terminalzugriffskontrolle reduziert die Verwaltungskomplexität und bietet gleichzeitig einen detaillierten Überblick über Benutzerberechtigungen, Befehlsausführung und Systemzugriffsmuster.

Native Client-Kompatibilität

Die Unterstützung von Standard-SSH-Clients wie PuTTY, OpenSSH und Terminalemulatoren gewährleistet eine transparente Benutzererfahrung ohne Unterbrechung des Workflows.

Allgemeine SSH-Terminal-Sicherheitsszenarien

Integration

Nahtlose SSH-Infrastrukturintegration

Fudo Enterprise lässt sich in bestehende Unix/Linux-Umgebungen, Identitätsmanagementsysteme und SSH-Infrastrukturen integrieren, ohne dass Systemänderungen oder die Installation von Clientsoftware erforderlich sind. Die Unterstützung von Standard-SSH-Protokollen gewährleistet die Kompatibilität zwischen verschiedenen Terminalumgebungen.

- LDAP- und Active Directory-Authentifizierung

- SSH-Schlüsselverwaltungssysteme

- Integration von Jump-Host und Bastion-Server

- SIEM- und Sicherheitsüberwachungstools

- Compliance-Berichtssysteme

Entdecken Sie verwandte PAM-Lösungen

- Fortgeschrittene KI-Verhaltensanalyse mit über 1.400 Verhaltensmerkmalen

- Vollständige Sitzungsaufzeichnung und administrative Kontrolle

- Compliance der Enterprise-Klasse mit KI-Automatisierung

- Hochverfügbarkeitsarchitektur mit Failoverclustern

- Einfache Bereitstellung agentenlos

- Sofortiges Anbieter-Onboarding ohne VPNs oder Agenten

- Browserbasierter sicherer Zugriff mit Echtzeitüberwachung

- Automatisierte Durchsetzung von Richtlinien und Ablauf des Zugriffs

- Vollständige Audit-Trails für alle externen Benutzeraktivitäten

- Just-in-Time und Zero Trust Zugriffa