Anwendungsfälle

PAM für den Zugriff durch Dritte

Sicherer Zugriff durch Dritte mit umfassendem Anbietermanagement

Fudo Enterprise bietet erweitertes privilegiertes Zugriffsmanagement für externe Anbieter, Auftragnehmer und Partner durch KI-gestützte Verhaltensüberwachung und automatisierte Zugriffskontrollen. Unsere Lösung bietet eine transparente Sitzungsüberwachung durch Dritte, eine zeitlich begrenzte Zugriffsverwaltung und eine umfassende Auditdokumentation — ohne dass Änderungen am Anbietersystem oder komplexe Onboarding-Prozesse erforderlich sind.

Herausforderung

Der Zugriff durch Dritte führt zu kritischen Sicherheitslücken

Der Zugriff durch externe Anbieter und Auftragnehmer birgt erhebliche Sicherheitsrisiken aufgrund der gemeinsamen Nutzung von Anmeldeinformationen, unzureichender Sitzungsüberwachung und eingeschränkter Sichtbarkeit der Aktivitäten Dritter. Herkömmlichen Zugriffskontrollen fehlt die detaillierte Überwachung, die erforderlich ist, um externe Benutzer zu verwalten und gleichzeitig die betrieblichen Effizienz- und Compliance-Anforderungen aufrechtzuerhalten.

Die wichtigsten Themen

- Gemeinsame Anmeldeinformationen führen zu Rechenschaftslücken und Sicherheitsrisiken

- Eingeschränkte Sichtbarkeit der Benutzeraktivitäten und des Systemzugriffs von Drittanbietern

- Schwierigkeiten bei der Verwaltung zeitlich begrenzter und projektbezogener Zugriffsanforderungen

- Compliance-Herausforderungen bei der Dokumentation externer Benutzeraktivitäten

- Komplexe Onboarding- und Offboarding-Prozesse für temporären Zugriff

Lösung

Intelligente Zugriffskontrolle durch Dritte

Fudo Enterprise transformiert die Zugriffssicherheit von Drittanbietern durch ein umfassendes Sitzungsmanagement, das KI-gestützte Verhaltensanalysen mit automatisiertem Zugriffslebenszyklusmanagement kombiniert. Unsere Plattform bietet vollständige Transparenz und Kontrolle über externe Benutzersitzungen und optimiert gleichzeitig das Onboarding von Anbietern und gewährleistet eine strenge Compliance-Überwachung.

Funktionen

Erweitertes Sicherheits- und Zugriffsmanagement von Drittanbietern

KI-gestützte Verhaltensanalyse

Die Verhaltensüberwachung analysiert Benutzermuster von Drittanbietern und erkennt Anomalien beim Systemzugriff, bei Dateninteraktionen und bei der Anwendungsnutzung. Automatisierte Warnmeldungen identifizieren verdächtige Aktivitäten von externen Benutzern.

Vollständige Sitzungsaufzeichnung

Vollständige Sitzungsaufzeichnung aller Lieferantenaktivitäten mit durchsuchbaren Archiven zur Unterstützung von Compliance-Anforderungen, Sicherheitsuntersuchungen und der Überprüfung der Vertragserfüllung. Detaillierte Dokumentation für Prüfungszwecke.

Just-in-Time-Zugriff

Automatisierte Zugriffsgewährung und Ablauf für projektbezogene Arbeiten und temporäre Auftragnehmer. Just-in-Time-Zugriffskontrollen stellen sicher, dass Dritte für bestimmte Zeiträume die entsprechenden Berechtigungen erhalten.

Transparentes Anbieter-Onboarding

Optimierte Einrichtung durch Drittanbieter, ohne dass Änderungen am System des Anbieters oder komplexe Integrationsprozesse erforderlich sind. Standardzugriffsmethoden sorgen für vertraute Arbeitsabläufe für externe Benutzer.

Umfassende Audit-Trails

Generieren Sie detaillierte Compliance-Berichte, die Zugriffsmuster von Drittanbietern, Systeminteraktionen und Datenzugriffsaktivitäten dokumentieren. Eine umfassende Protokollierung unterstützt die Einhaltung von Verträgen und behördlichen Anforderungen.

Kontrollierter Zugriff

Kontrollierter Zugriff auf bestimmte Systeme und Anwendungen auf der Grundlage vertraglicher Anforderungen und Sicherheitsrichtlinien. Granulare Berechtigungen verhindern den unbefugten Zugriff auf sensible Ressourcen.

Leistungen

Messbare Reduzierung des Risikos durch Dritte

Verbesserte Anbieteraufsicht

KI-gestützte Überwachung bietet einen beispiellosen Einblick in Aktivitäten Dritter und identifiziert potenzielle Sicherheitsrisiken und Richtlinienverstöße in Echtzeit.

Optimierte Einhaltung von Vorschriften

Die vollständige Sitzungsdokumentation und die automatische Berichterstattung erfüllen die regulatorischen Anforderungen für die Überwachung des Zugriffs durch Dritte und die Überprüfung der Vertragserfüllung.

Vereinfachtes Lieferantenmanagement

Die zentrale Zugriffskontrolle durch Dritte reduziert die administrative Komplexität und bietet gleichzeitig eine detaillierte Übersicht über die Berechtigungen und Aktivitäten externer Benutzer.

Reduziertes Sicherheitsrisiko

Umfassende Überwachungs- und Zugriffskontrollen minimieren Sicherheitsrisiken von Drittanbietern und sorgen gleichzeitig für betriebliche Effizienz und Lieferantenproduktivität.

Allgemeine Szenarien für den Zugriff durch Dritte

Integration

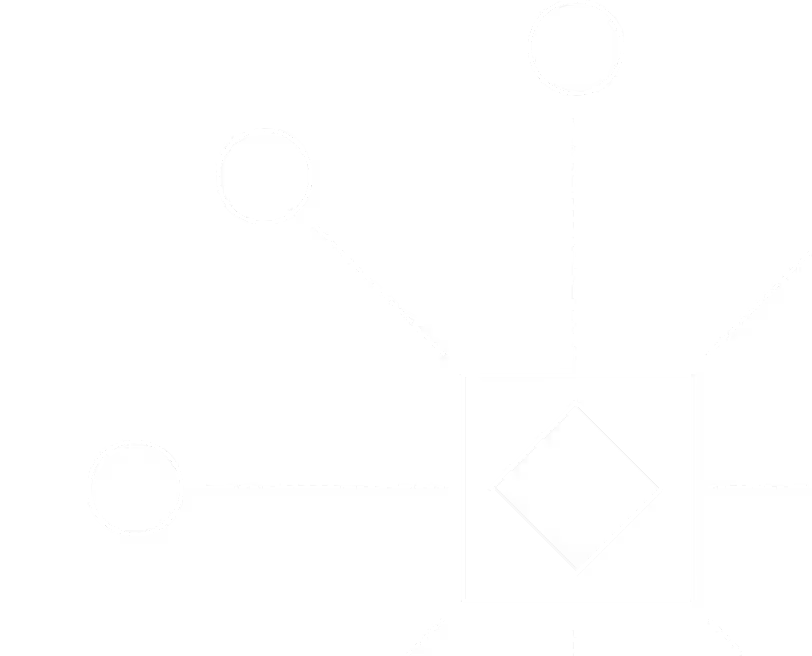

Nahtlose Integration der Infrastruktur von Drittanbietern

Fudo lässt sich in bestehende Identitätsmanagementsysteme, Anbieterverwaltungsplattformen und Sicherheitsinfrastrukturen integrieren, ohne dass komplexe Onboarding-Prozesse von Drittanbietern erforderlich sind. Die Unterstützung von Standardzugriffsprotokollen gewährleistet die Kompatibilität zwischen Umgebungen verschiedener Anbieter.

- Identitäts- und Zugriffsmanagementsysteme

- Plattformen für Lieferantenmanagement und Beschaffung

- Vertragsmanagement- und Compliance-Systeme

- Konnektivität zu SIEM und Sicherheitstools

- Anbieter von Multifaktor-Authentifizierung

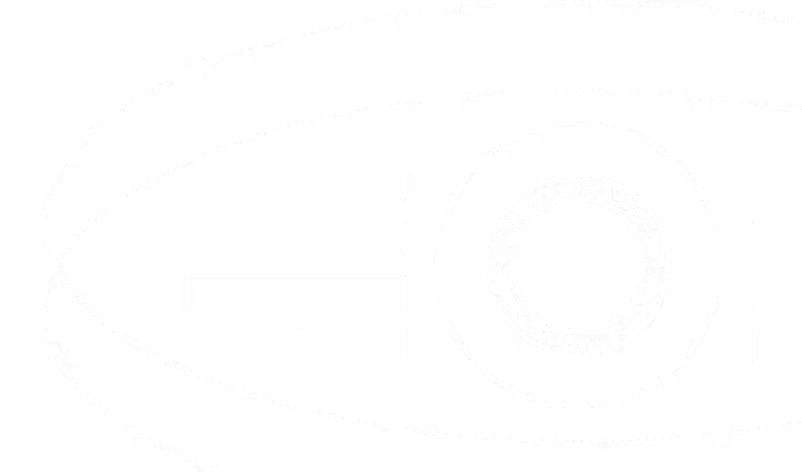

- Fortgeschrittene KI-Verhaltensanalyse mit über 1.400 Verhaltensmerkmalen

- Vollständige Sitzungsaufzeichnung und administrative Kontrolle

- Compliance der Enterprise-Klasse mit KI-Automatisierung

- Hochverfügbarkeitsarchitektur mit Failoverclustern

- Einfache Bereitstellung agentenlos

- Sofortiges Anbieter-Onboarding ohne VPNs oder Agenten

- Browserbasierter sicherer Zugriff mit Echtzeitüberwachung

- Automatisierte Durchsetzung von Richtlinien und Ablauf des Zugriffs

- Vollständige Audit-Trails für alle externen Benutzeraktivitäten

- Just-in-Time und Zero Trust Zugriffa