Use Cases

PAM dla terminali (SSH)

Bezpieczny dostęp SSH z pełną kontrolą terminali

Fudo Enterprise zapewnia zaawansowane zarządzanie uprzywilejowanym dostępem do terminali SSH poprzez inteligentne monitorowanie behawioralne i wykrywanie zagrożeń w czasie rzeczywistym. Nasze rozwiązanie zapewnia przejrzysty nadzór nad sesjami SSH, zautomatyzowaną dokumentację zgodności oraz bezproblemową integrację z istniejącą infrastrukturą Unix/Linux — bez konieczności wprowadzania agentów ani zmian systemowych.

Wyzwanie

Podatności terminala SSH narażają bezpieczeństwo kluczowych systemów

Dostęp do terminala SSH wiąże się z poważnymi zagrożeniami bezpieczeństwa, takimi jak przejęcie kluczy, eskalacja uprawnień czy ograniczona widoczność sesji. Tradycyjne zabezpieczenia SSH opierają się na zarządzaniu kluczami i kontroli obwodowej, które nie potrafią wykrywać złośliwych działań ani monitorować zachowań uprzywilejowanych użytkowników w aktywnych sesjach terminalowych.

Kluczowe problemy

- Przejęte klucze SSH umożliwiają niewykryty dostęp do systemu

- Niewystarczający wgląd w wykonywanie poleceń i modyfikacje systemu

- Eskalacja uprawnień w ramach legalnych połączeń SSH

- Wyzwania dotyczące zgodności w audycie sesji terminalowej

- Ręczne zarządzanie kluczami stwarza ryzyko bezpieczeństwa operacyjnego

Rozwiązanie

Inteligentna kontrola dostępu SSH

Fudo Enterprise przekształca bezpieczeństwo SSH poprzez kompleksowe zarządzanie sesjami terminali, które łączy analizę opartą na sztucznej inteligencji z monitorowaniem behawioralnym w czasie rzeczywistym. Nasza platforma zapewnia pełną widoczność i kontrolę nad sesjami SSH przy jednoczesnym zachowaniu natywnej funkcjonalności terminala i wydajności administracyjnej.

Funkcje

Zaawansowane zabezpieczenia SSH i sterowanie terminalami

Analiza behawioralna oparta na AI

Monitorowanie oparte na sztucznej inteligencji analizuje wzorce sesji SSH, sekwencje poleceń i interakcje systemowe. Automatyczne wykrywanie identyfikuje nieprawidłowe zachowanie terminala i nieautoryzowane wykonywanie poleceń.

Pełne nagrywanie sesji

Pełne nagrywanie sesji terminala z przeszukiwalnymi dziennikami poleceń i przechwytywaniem naciśnięć klawiszy. Kompleksowe archiwa obsługują wymagania dotyczące zgodności, badania bezpieczeństwa i analizy operacyjne.

Monitorowanie terminali w czasie rzeczywistym

Podgląd sesji na żywo umożliwia administratorom obserwowanie aktywnych połączeń SSH, monitorowanie wykonywania poleceń i interwencję w przypadku naruszenia zasad bezpieczeństwa.

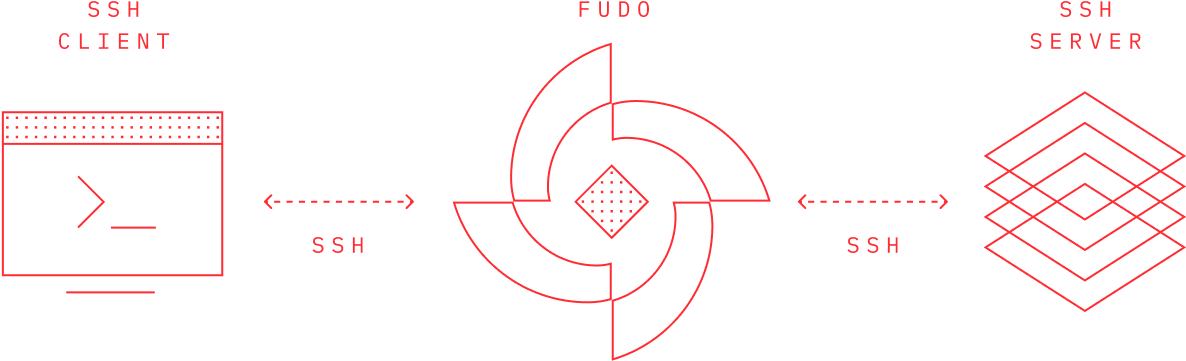

Transparentny proxy SSH

Wdrożenie bez agentów bezproblemowo integruje się z istniejącą infrastrukturą SSH. Użytkownicy łączą się za pośrednictwem standardowych klientów SSH, podczas gdy wszystkie sesje terminali przepływają przez inteligentną warstwę bezpieczeństwa Fudo.

Automatyczne raportowanie zgodności

Generuj szczegółowe raporty zgodności dokumentujące dostęp do terminala, wykonywanie poleceń i użycie uprawnień. Kompleksowe logowanie wspiera spełnianie wymogów regulacyjnych oraz prowadzenie dochodzeń bezpieczeństwa.

Integracja zarządzania kluczami SSH

Zautomatyzowana rotacja kluczy SSH, ich bezpieczna dystrybucja oraz centralne zarządzanie ich cyklem życia eliminują ręczną obsługę kluczy, zapewniając jednocześnie nieprzerwany dostęp do terminala.

Korzyści

Mierzalne ulepszenia zabezpieczeń SSH

Ulepszone wykrywanie zagrożeń

Analiza behawioralna oparta na AI wykrywa złośliwe wzorce poleceń, nadużycia uprawnień oraz nieautoryzowane modyfikacje systemu, których tradycyjne zabezpieczenia SSH nie są w stanie zidentyfikować.

Kompleksowy audyt

Pełne rejestrowanie sesji i rejestrowanie poleceń spełniają wymogi regulacyjne dotyczące dokumentacji uprzywilejowanego dostępu i możliwości analizy kryminalistycznej.

Efektywność operacyjna

Ujednolicona kontrola dostępu do terminala zmniejsza złożoność administracyjną, zapewniając jednocześnie szczegółowy nadzór nad uprawnieniami użytkowników, wykonywaniem poleceń i wzorcami dostępu do systemu.

Obsługa natywnych klientów

Obsługa standardowych klientów SSH, w tym PuTTY, OpenSSH i emulatorów terminala, zapewnia transparentne działanie dla użytkownika bez zakłócania jego pracy.

Typowe scenariusze bezpieczeństwa terminala SSH

Integracja

Bezproblemowa integracja infrastruktury SSH

Fudo Enterprise integruje się z istniejącymi środowiskami Unix/Linux, systemami zarządzania tożsamością i infrastrukturą SSH bez konieczności modyfikacji systemu lub instalacji oprogramowania klienckiego. Obsługa standardowych protokołów SSH zapewnia kompatybilność w różnych środowiskach terminali.

- Uwierzytelnianie LDAP i Active Directory

- Systemy zarządzania kluczami SSH

- Integracja hosta Jump i serwera bastionowego

- SIEM i narzędzia do monitorowania bezpieczeństwa

- Systemy raportowania zgodności

Poznaj powiązane rozwiązania PAM

Kompleksowe zarządzanie uprzywilejowanym dostępem oparte na sztucznej inteligencji dla pracowników organizacji

- Zaawansowana analiza AI z wykorzystaniem ponad 1400 wskaźników behawioralnych

- Pełna rejestracja sesji i kontrola administracyjna

- Zgodność z dyrektywami i automatyzacja AI klasy korporacyjnej

- Architektura wysokiej dostępności oparta na klastrach failover

- Proste wdrożenie bez agentów

- Natychmiastowe wdrażanie dostawców bez VPN lub agentów

- Bezpieczny dostęp przez przeglądarkę z monitoringiem w czasie rzeczywistym

- Automatyczne egzekwowanie polityk i kontrola czasu trwania dostępu

- Pełne ścieżki audytu wszystkich działań użytkowników zewnętrznych

- Dostęp Just-in-Time i zgodny z zasadą Zero Trust