use cases

PAM dla dostępu stron trzecich

Bezpieczny dostęp zewnętrzny z pełnym zarządzaniem vendorami

Fudo Enterprise zapewnia zaawansowane zarządzanie uprzywilejowanym dostępem dla zewnętrznych dostawców, kontrahentów i partnerów poprzez monitorowanie behawioralne oparte na sztucznej inteligencji oraz automatyczną kontrolę dostępu. Rozwiązanie oferuje przejrzysty nadzór nad sesjami vendorów, czasowe przydzielanie dostępu oraz pełną dokumentację audytową — bez konieczności modyfikacji systemów dostawców czy stosowania skomplikowanych procesów wdrożeniowych.

Wyzwanie

Dostęp stron trzecich tworzy krytyczne luki w zabezpieczeniach

Dostęp zewnętrznych dostawców i kontrahentów wprowadza poważne ryzyko bezpieczeństwa poprzez współdzielenie poświadczeń, niewystarczające monitorowanie sesji oraz ograniczoną widoczność działań użytkowników zewnętrznych. Tradycyjne mechanizmy kontroli dostępu nie zapewniają odpowiednio szczegółowego nadzoru potrzebnego do zarządzania użytkownikami zewnętrznymi przy jednoczesnym utrzymaniu efektywności operacyjnej i spełnianiu wymogów regulacyjnych.

Kluczowe problemy

- Współdzielone poświadczenia powodują luki w odpowiedzialności i ryzyko bezpieczeństwa.

- Ograniczona widoczność działań użytkowników zewnętrznych i ich dostępu do systemów.

- Trudności w zarządzaniu dostępem czasowym oraz dostępem projektowym.

- Wyzwania w dokumentowaniu aktywności użytkowników zewnętrznych pod kątem zgodności z regulacjami.

- Złożone procesy wdrażania i wycofywania dostępu tymczasowego.

Rozwiązanie

Inteligentna kontrola dostępu dla stron trzecich

Fudo Enterprise zmienia zabezpieczenie dostępu vendorów dzięki kompleksowemu zarządzaniu sesjami, łączącemu analizę behawioralną opartą na AI z automatycznym zarządzaniem cyklem życia dostępu. Platforma zapewnia pełną widoczność i kontrolę nad sesjami użytkowników zewnętrznych, usprawnia procesy wdrożenia dostawców i utrzymuje ścisły nadzór zgodności.

Funkcje

Zaawansowane bezpieczeństwo i kontrola dostępu stron trzecich

Analiza behawioralna oparta na AI

Monitorowanie zachowań analizuje wzorce pracy użytkowników zewnętrznych, wykrywając anomalie w dostępie do systemów, interakcjach z danymi i korzystaniu z aplikacji. Automatyczne alerty identyfikują podejrzane działania.

Pełne nagrywanie sesji

Kompletne nagrywanie wszystkich aktywności dostawców z możliwością przeszukiwania archiwów, wspierające wymogi regulacyjne, dochodzenia bezpieczeństwa i weryfikację zgodności kontraktowej. Szczegółowa dokumentacja gotowa do audytu.

Dostęp Just-in-Time

Automatyczne przydzielanie i wygaszanie uprawnień dla prac projektowych i kontraktorów tymczasowych. Kontrola dostępu Just-in-Time zapewnia nadanie odpowiednich uprawnień na określony czas.

Przejrzyste wdrażanie dostawców

Uproszczona konfiguracja dostępu dla użytkowników zewnętrznych bez konieczności modyfikacji systemów dostawców czy złożonych integracji. Standardowe metody dostępu zachowują znany przebieg pracy użytkowników.

Kompletne ścieżki audytu

Generowanie szczegółowych raportów zgodności dokumentujących wzorce dostępu, interakcje z systemami i aktywność w zakresie danych. Pełne logowanie wspiera zgodność kontraktową i wymogi regulacyjne.

Kontrolowany dostęp

Kontrola dostępu do konkretnych systemów i aplikacji na podstawie wymagań umownych oraz polityk bezpieczeństwa. Szczegółowe uprawnienia zapobiegają nieautoryzowanemu dostępowi do wrażliwych zasobów.

Korzyści

Mierzalne ograniczenie ryzyka związanego z dostępem zewnętrznym

Lepszy nadzór nad dostawcami

Monitorowanie oparte na AI zapewnia bezprecedensową widoczność działań użytkowników zewnętrznych, identyfikując potencjalne zagrożenia i naruszenia polityk w czasie rzeczywistym.

Uproszczona zgodność

Kompletna dokumentacja sesji i automatyczne raportowanie spełniają wymogi regulacyjne dotyczące monitorowania dostępu vendorów i weryfikacji zgodności kontraktowej.

Łatwiejsze zarządzanie dostawcami

Centralna kontrola dostępu upraszcza administrację, zapewniając jednocześnie szczegółowy nadzór nad uprawnieniami i aktywnościami użytkowników zewnętrznych.

Zmniejszone ryzyko bezpieczeństwa

Kompleksowe monitorowanie i kontrola dostępu minimalizują ryzyko przy zachowaniu efektywności operacyjnej i produktywności dostawców.

Typowe scenariusze dostępu zewnętrznego

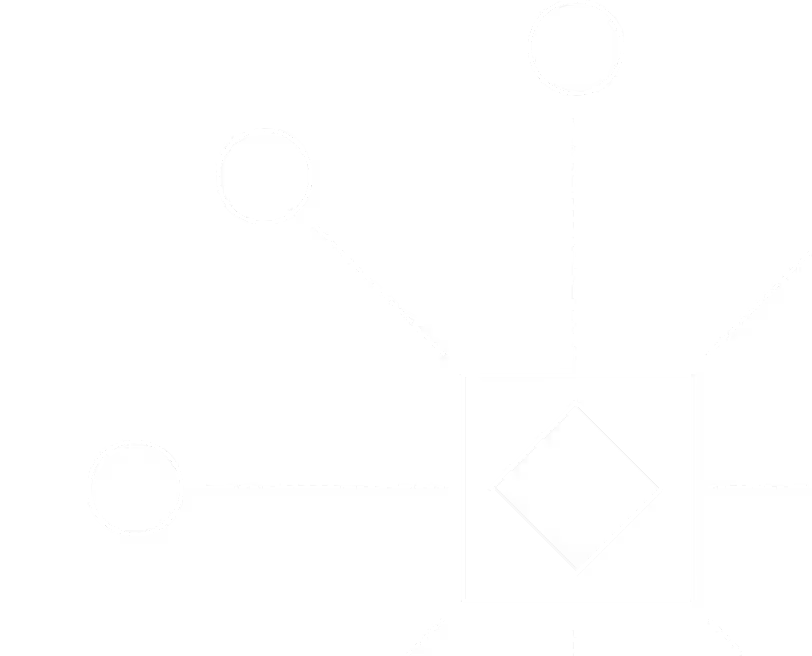

Integracja

Bezproblemowa integracja z infrastrukturą dostawców

Fudo integruje się z istniejącymi systemami zarządzania tożsamością, platformami zarządzania dostawcami i infrastrukturą bezpieczeństwa bez konieczności złożonych procesów wdrażania vendorów. Obsługa standardowych protokołów dostępu zapewnia kompatybilność w różnych środowiskach dostawców.

- Systemy zarządzania tożsamością i dostępem

- Platformy zarządzania dostawcami i zakupami

- Systemy zarządzania kontraktami i zgodnością

- Łączenie z SIEM i narzędziami bezpieczeństwa

- Dostawcy uwierzytelniania wieloskładnikowego

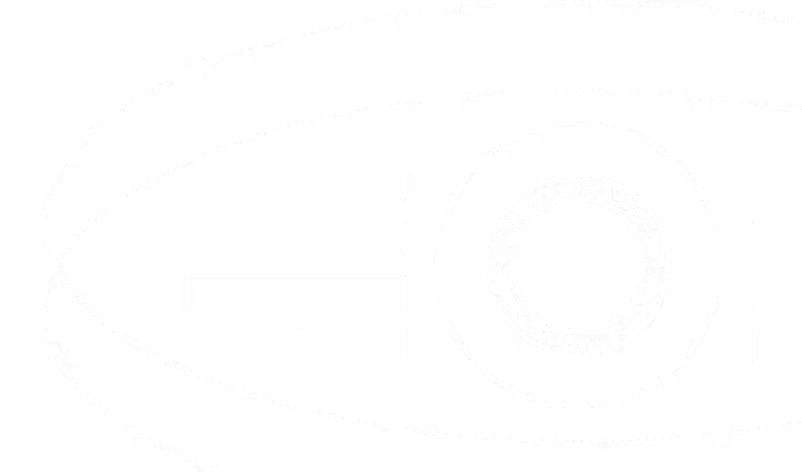

Kompleksowe zarządzanie uprzywilejowanym dostępem oparte na sztucznej inteligencji dla pracowników organizacji

- Zaawansowana analiza AI z wykorzystaniem ponad 1400 wskaźników behawioralnych

- Pełna rejestracja sesji i kontrola administracyjna

- Zgodność z dyrektywami i automatyzacja AI klasy korporacyjnej

- Architektura wysokiej dostępności oparta na klastrach failover

- Proste wdrożenie bez agentów

- Natychmiastowe wdrażanie dostawców bez VPN lub agentów

- Bezpieczny dostęp przez przeglądarkę z monitoringiem w czasie rzeczywistym

- Automatyczne egzekwowanie polityk i kontrola czasu trwania dostępu

- Pełne ścieżki audytu wszystkich działań użytkowników zewnętrznych

- Dostęp Just-in-Time i zgodny z zasadą Zero Trust